Opération Système

Opération de base

Cette section introduit principalement les opérations de base du système de surveillance de la correction communautaire. Les opérations communes des utilisateurs sont les suivantes: Connectez-vous, Changement de mot de passe, personnalisez le groupe et quittez.

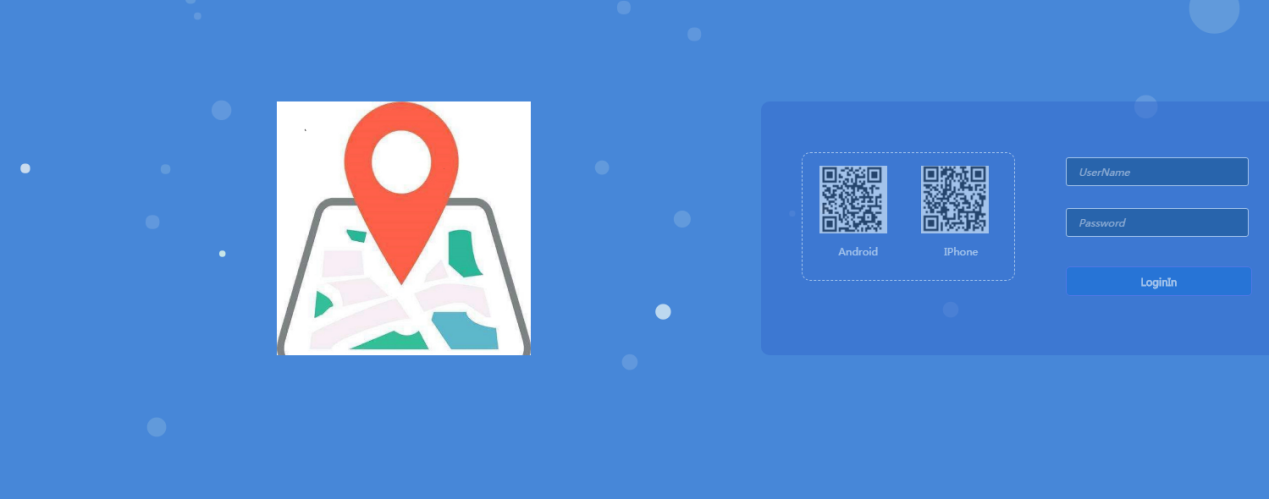

Système de connexion

Connectez-vous avec nom d'utilisateur et mot de passe

§ Cliquez sur le bouton de connexion situé sur le côté droit de l'interface de connexion du système pour développer la fenêtre de connexion.

§ L'utilisateur doit entrer le nom d'utilisateur correct et le mot de passe correspondant, puis cliquez sur le bouton de connexion pour vous connecter au système de correction de la communauté (le nom d'utilisateur et le mot de passe initial seront attribués par l'administrateur système);

Invite: si vous entrez l'erreur, le système invitera \"nom d'utilisateur ou mot de passe est faux \", vous pouvez demander à l'administrateur de réinitialiser le mot de passe;

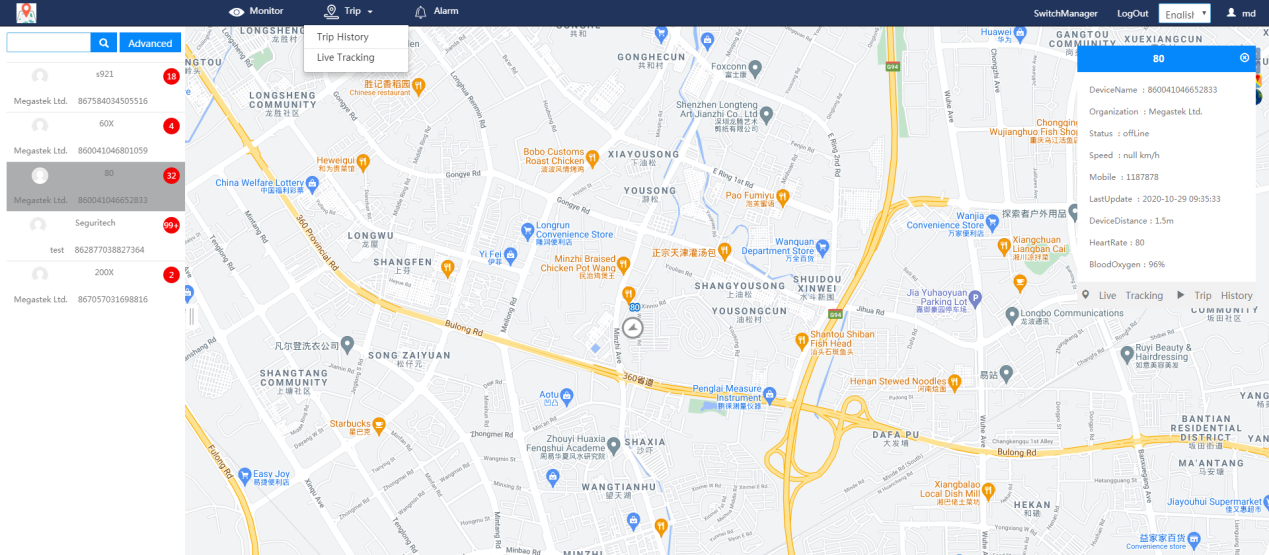

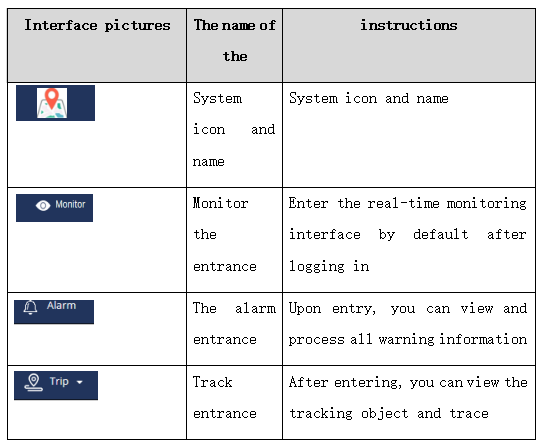

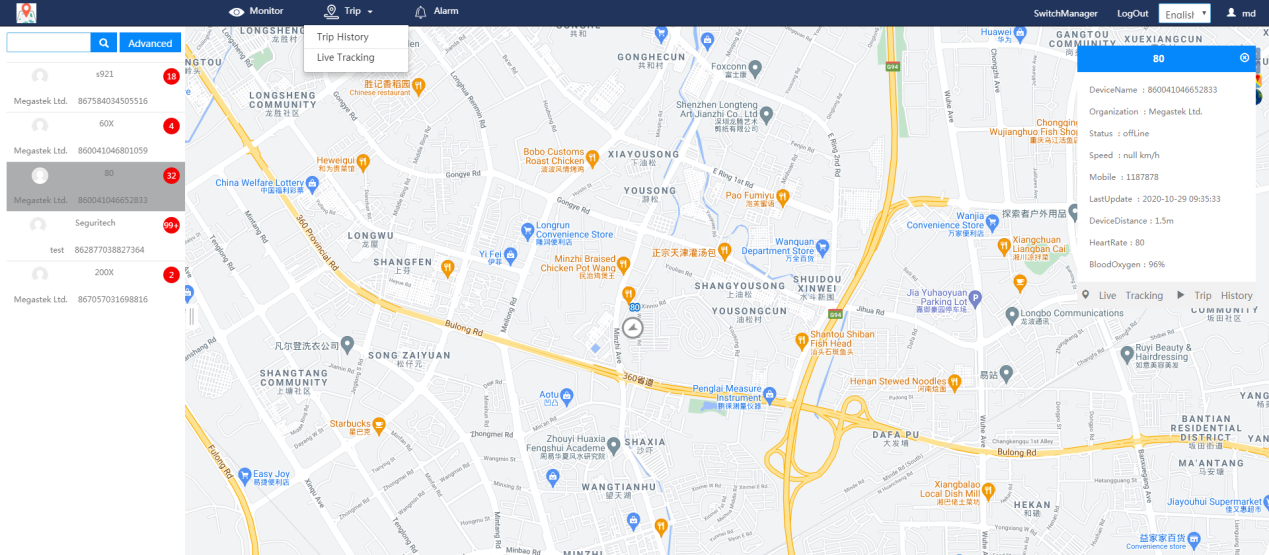

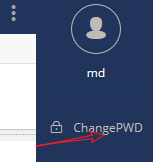

2.1.2 Disposition de la page d'accueil

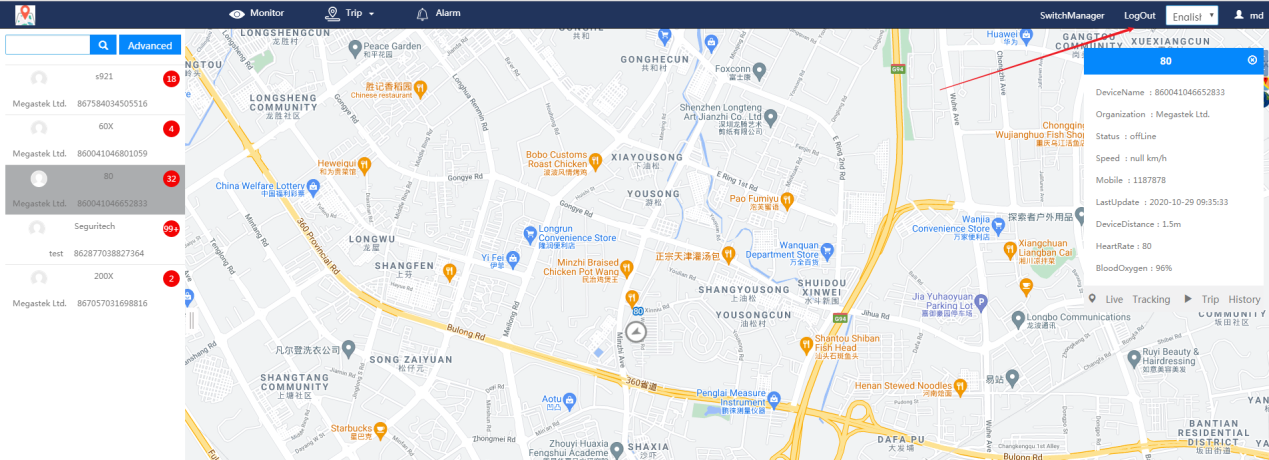

Lorsque l'utilisateur se connecte avec succès, l'interface de la page d'accueil est indiquée comme suit:

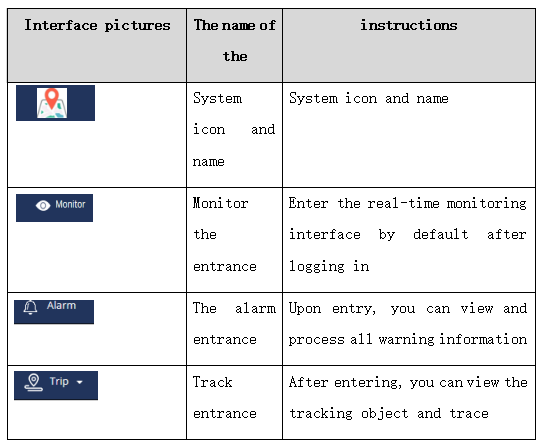

La disposition d'interface de la page d'accueil est expliquée dans le tableau suivant:

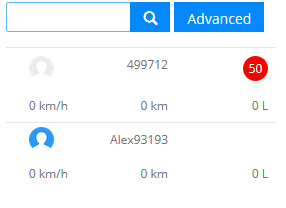

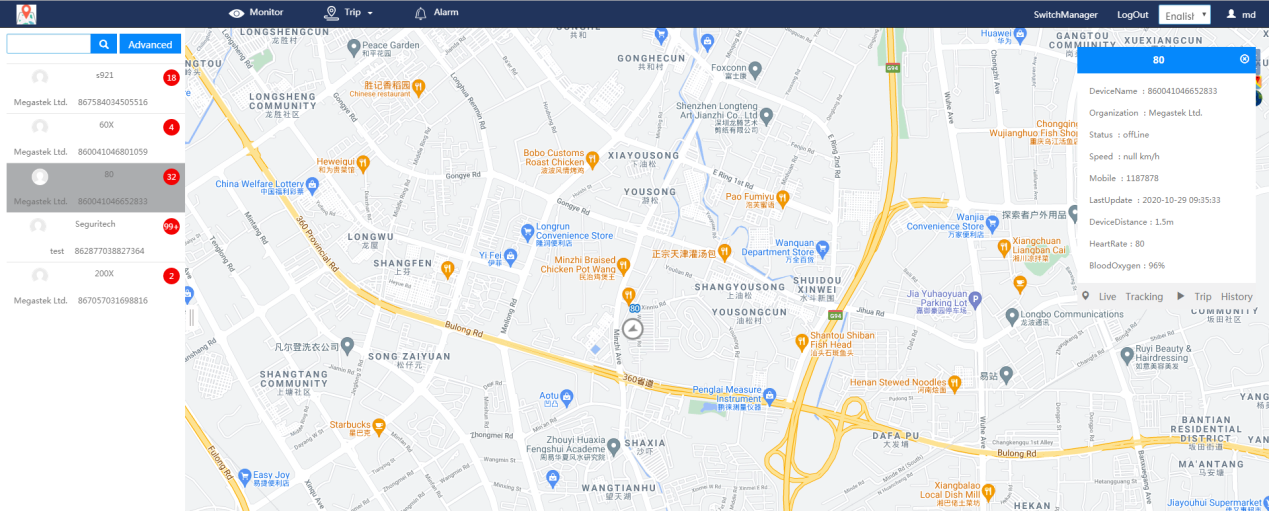

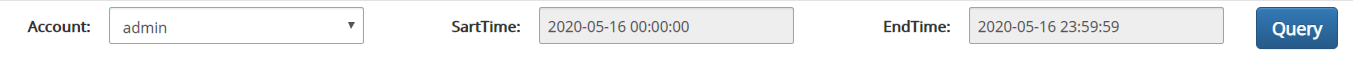

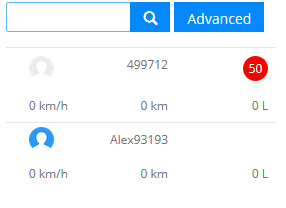

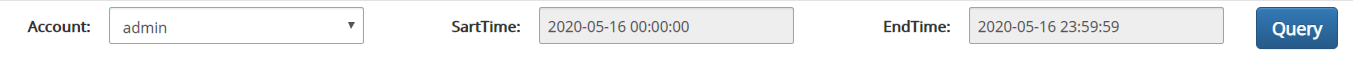

Query avancé, entrez le nom d'utilisateur et cliquez sur le statut de l'utilisateur de la requête

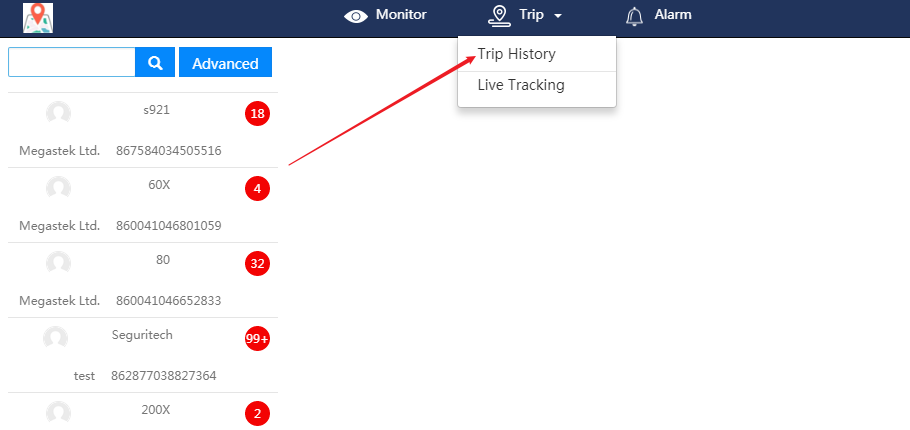

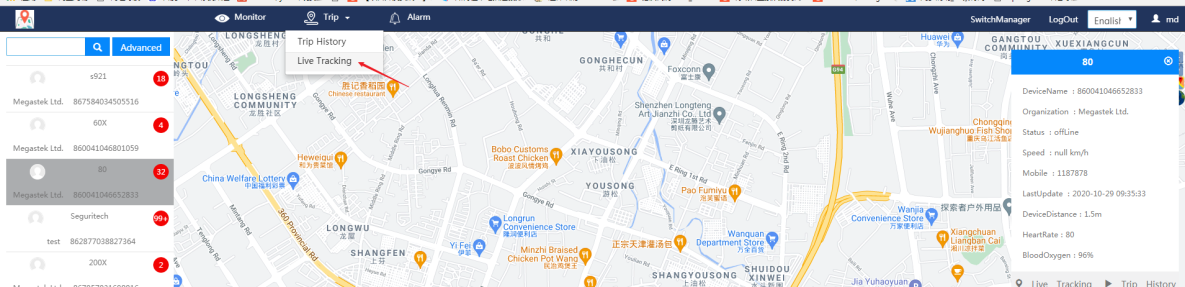

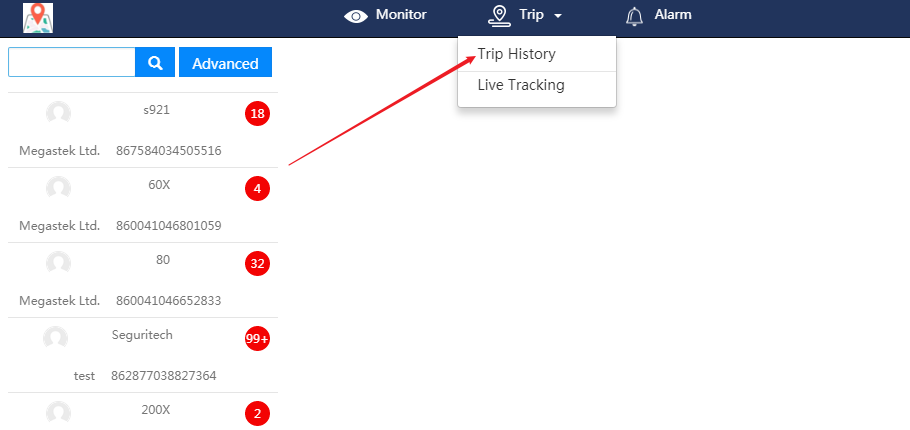

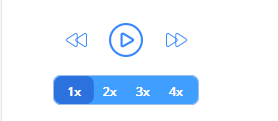

Suivi de piste et suivi en temps réel

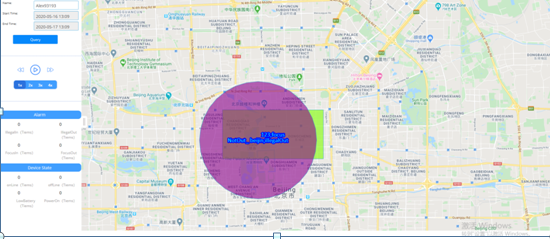

Cliquez pour entrer la lecture de la piste comme indiqué ci-dessous

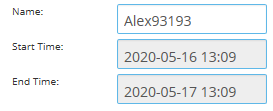

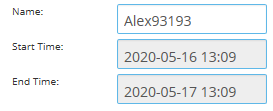

Entrez le nom d'utilisateur à afficher, vous pouvez choisir de voir l'heure

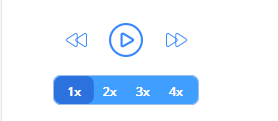

1-4 fois la lecture plus rapide

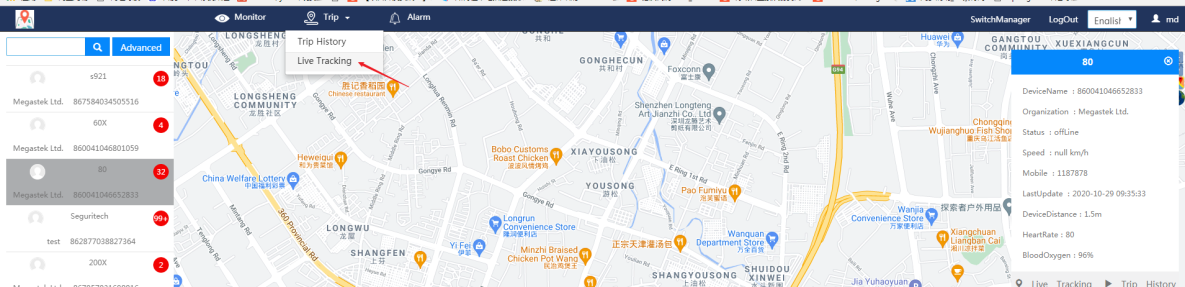

Cliquez pour entrer le suivi en temps réel

Entrez la page comme indiqué ci-dessous

Entrez un nom d'utilisateur pour afficher l'objet Trace

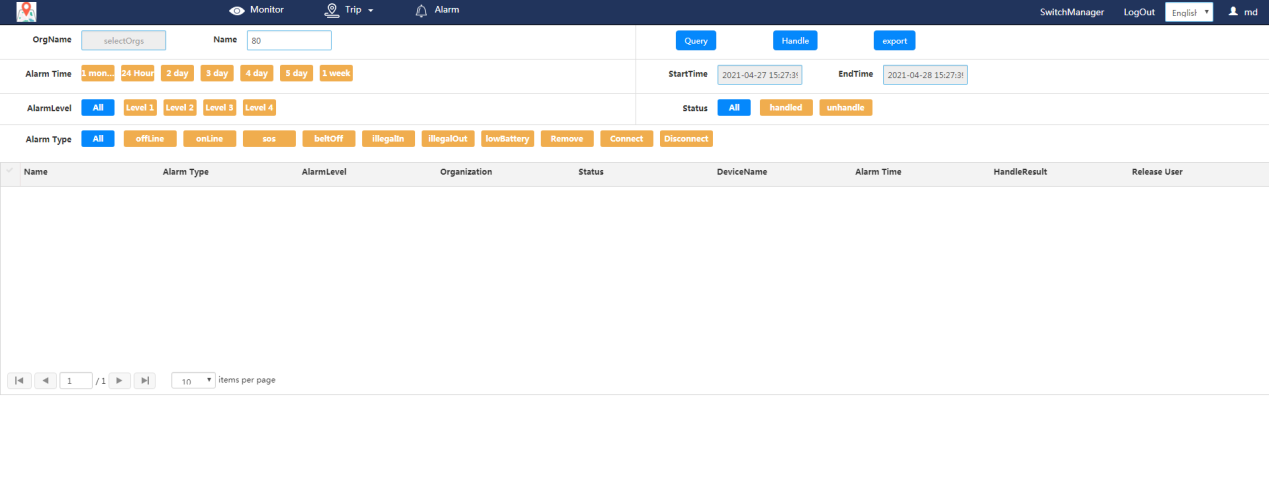

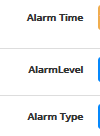

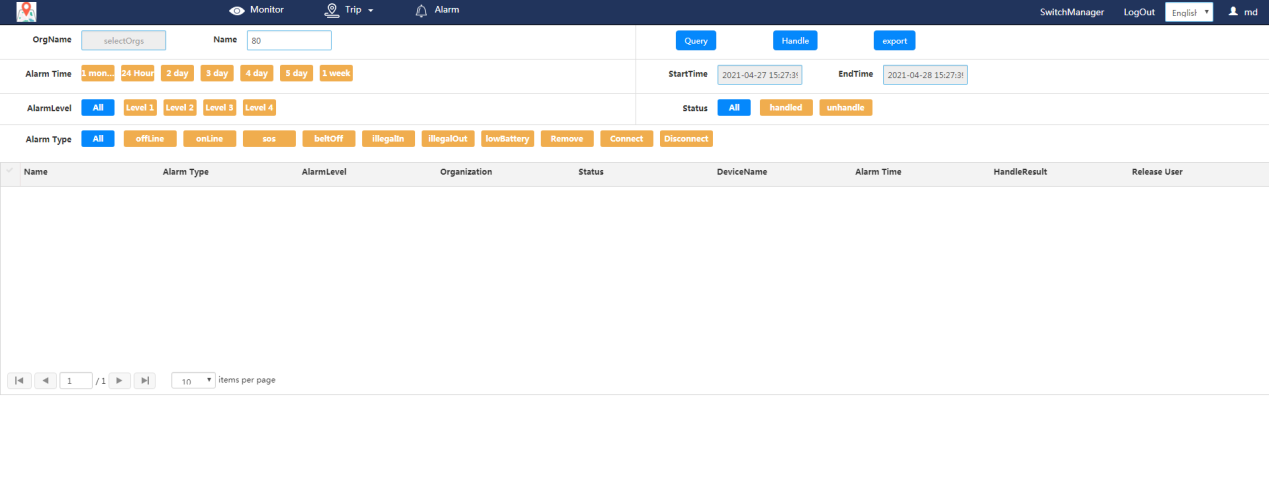

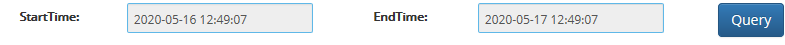

Détails de l'alarme

Cliquez pour entrer les détails d'avertissement comme indiqué ci-dessous

Vous pouvez afficher le niveau d'alarme de temps d'alarme et le type d'alarme

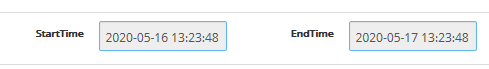

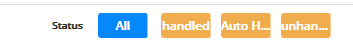

Vérifiez après le traitement de la requête

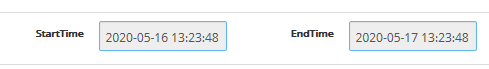

Le temps de requête est facultatif

L'état d'alarme peut être géré seul

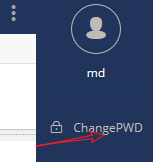

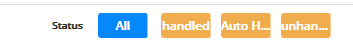

Changer le mot de passe

Cliquez sur le nom d'utilisateur et cliquez sur le bouton \"Modifier le mot de passe \". L'utilisateur peut entrer le mot de passe d'origine et le nouveau mot de passe de la nouvelle fenêtre de modification du mot de passe, puis cliquez sur le bouton \"Confirmer \" pour modifier le mot de passe.

Se déconnecter

Sélectionnez Déconnectez-vous pour vous déconnecter.

La fin de gestion

La gestion de fond est divisée en deux modules une maintenance des informations de base et une gestion du système .

.

Après vous connecter au système, l'utilisateur clique sur le bouton situé à gauche de l'avatar de l'utilisateur pour entrer dans la gestion de l'arrière-plan.  .

.

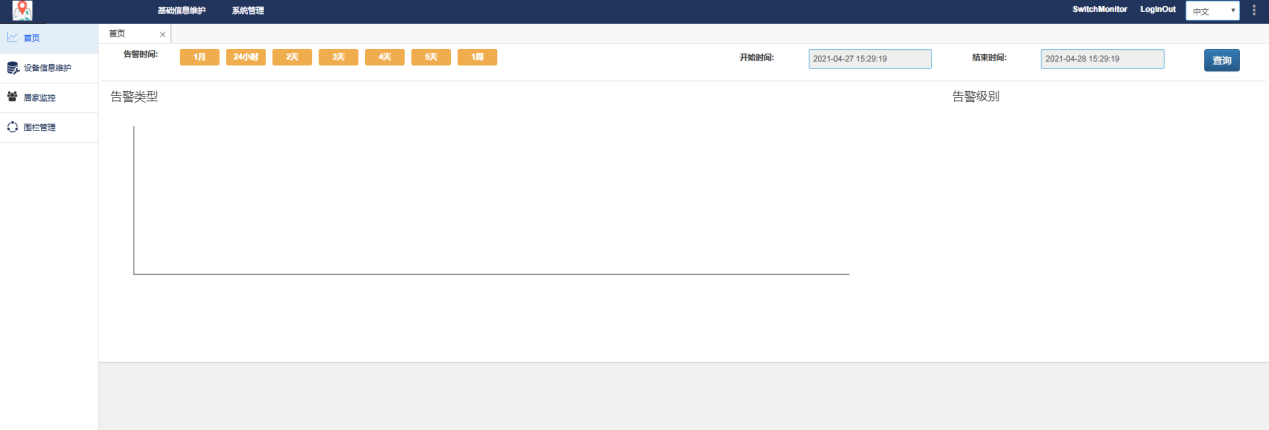

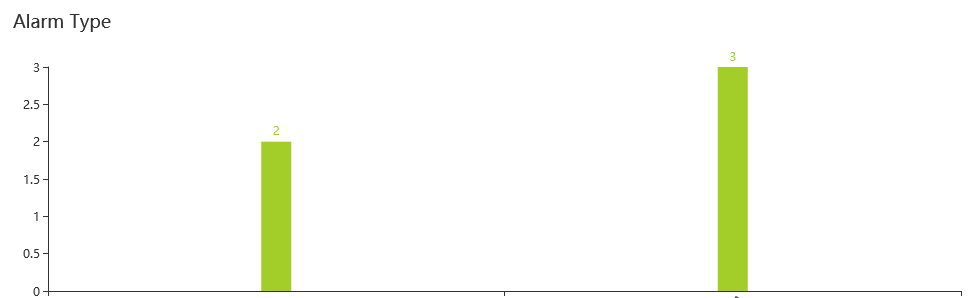

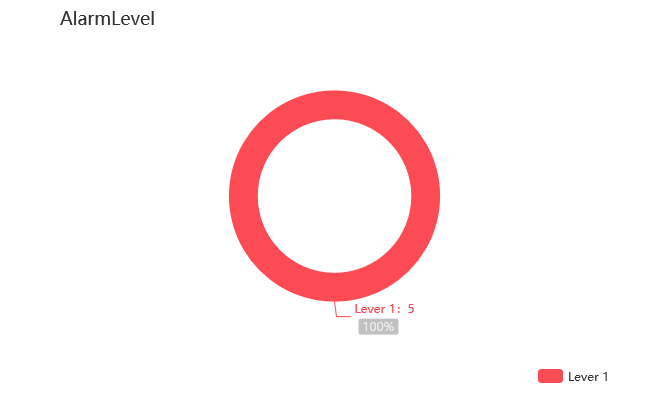

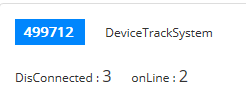

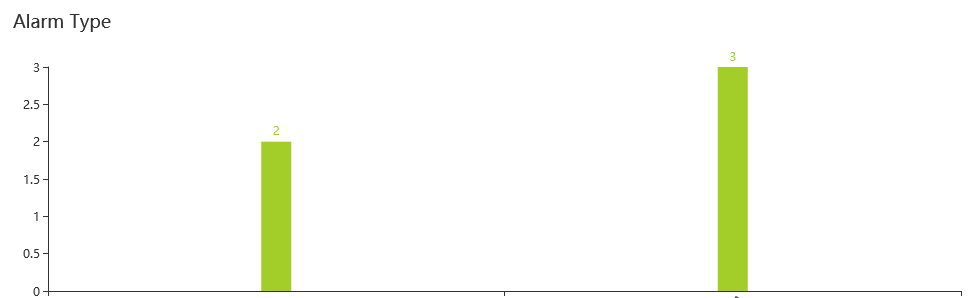

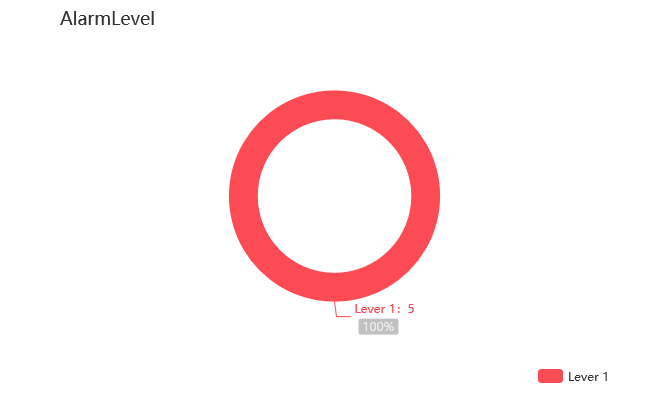

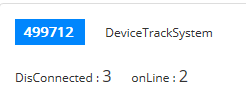

statistique

Lorsque l'utilisateur entre dans la gestion de l'arrière-plan, la page d'accueil par défaut est la statistique. L'utilisateur du système peut effectuer des statistiques de base sur les données via ce module, qui est divisé en trois parties: niveau d'alarme, type d'alarme et utilisateur en ligne.

Sélectionnez la vue de la vue

Vérifiez le temps passé

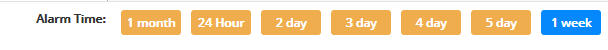

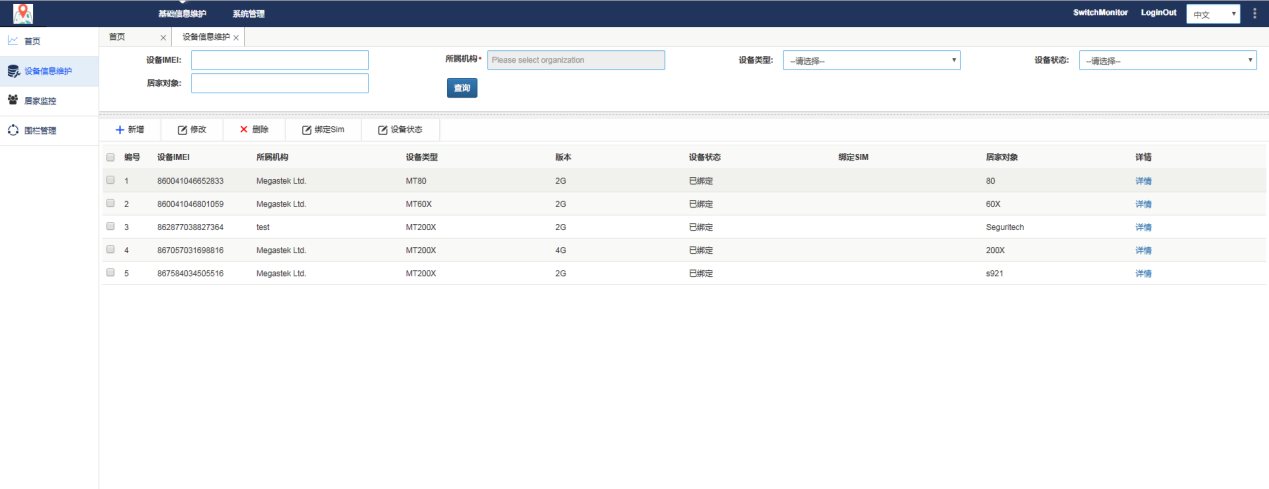

le management

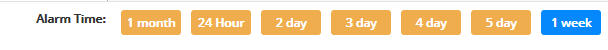

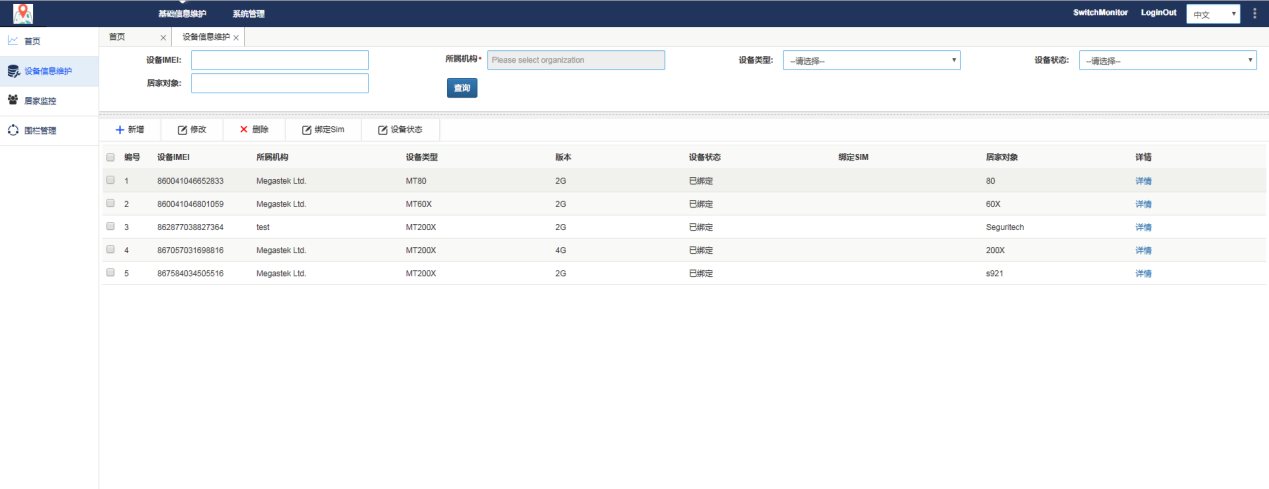

Cliquez sur le bouton Administration de la barre de menus de gauche pour développer la liste d'administration.from Cette liste, vous pouvez gérer les objets de surveillance, les périphériques et les clôtures.

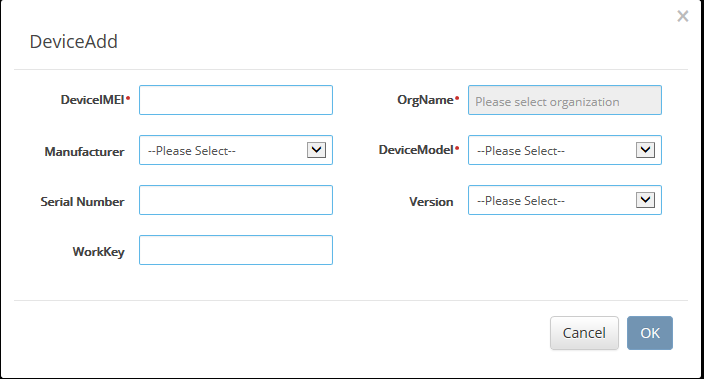

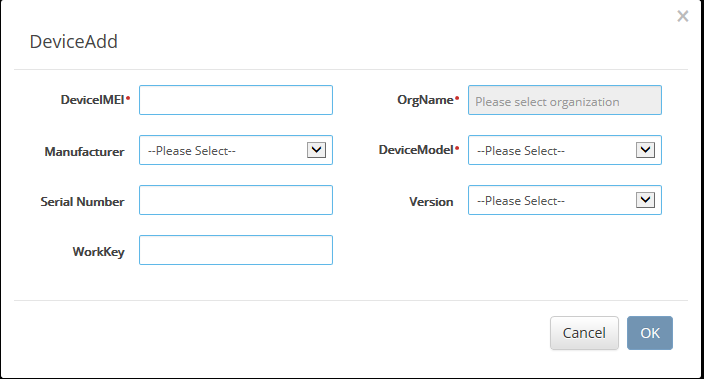

Nouveau

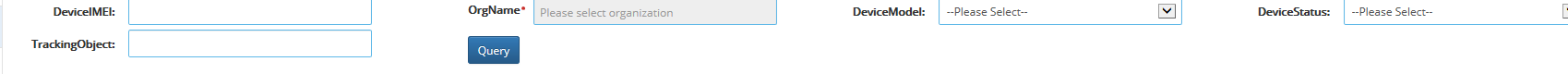

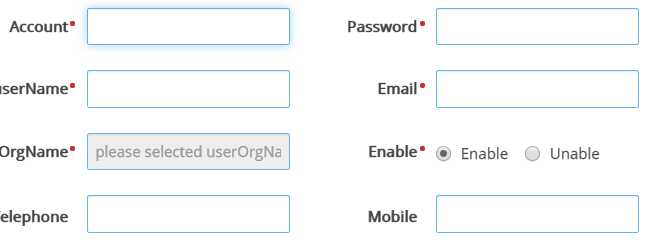

Lorsque vous avez de nouvelles informations sur le périphérique à ajouter au système, vous pouvez cliquer sur

Chaque élément est suivi d'un élément rouge *;

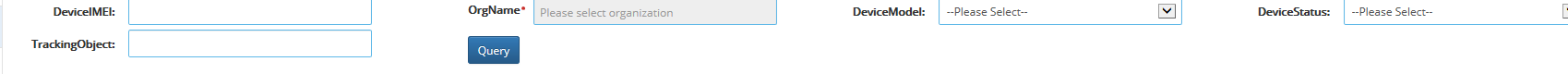

Bouton pour modifier les informations de périphérique, supprimer les informations sur le périphérique Vérifiez DELETE, BIND SIM CARTE et Afficher l'état du périphérique Advanced requis La fonction Device Device Device Device peut être directement demandé

Bouton pour modifier les informations de périphérique, supprimer les informations sur le périphérique Vérifiez DELETE, BIND SIM CARTE et Afficher l'état du périphérique Advanced requis La fonction Device Device Device Device peut être directement demandé

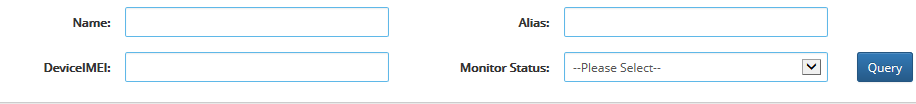

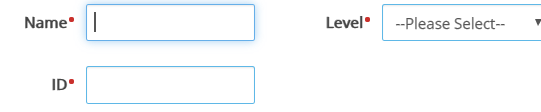

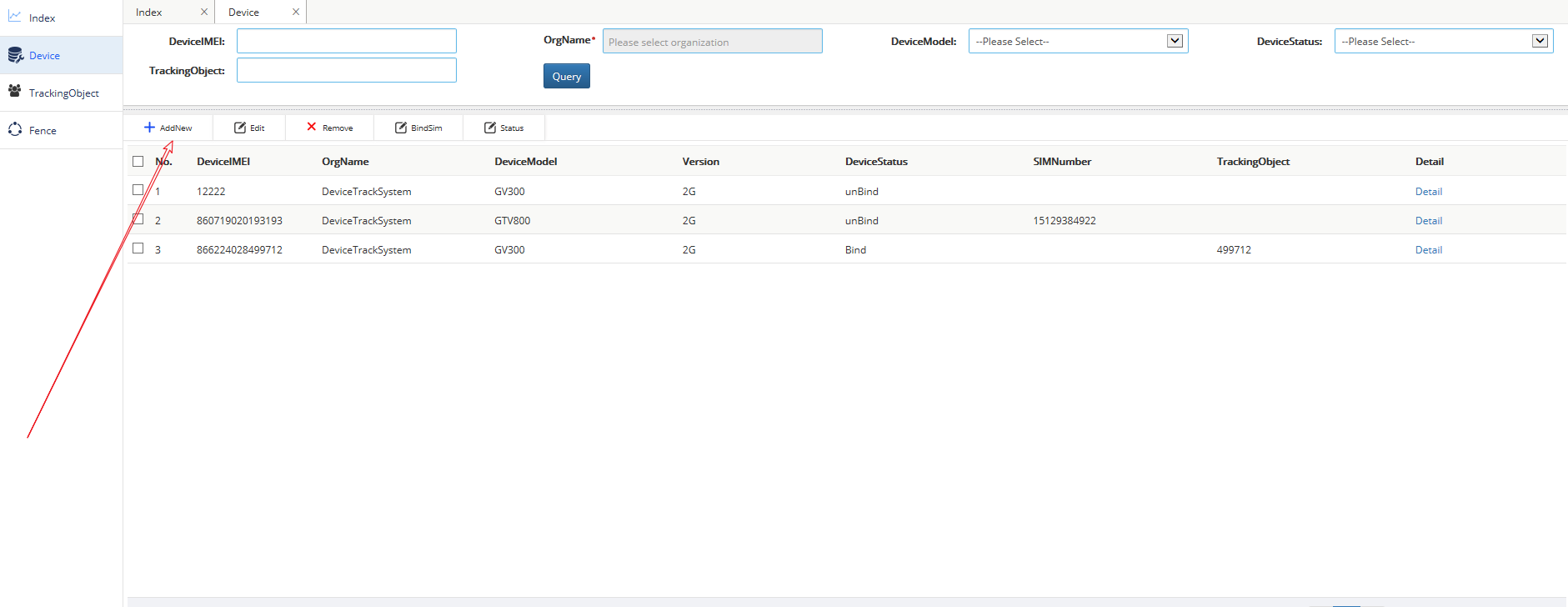

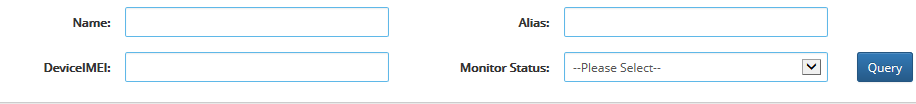

Maintenance de l'objet de surveillance

Clique pour voir

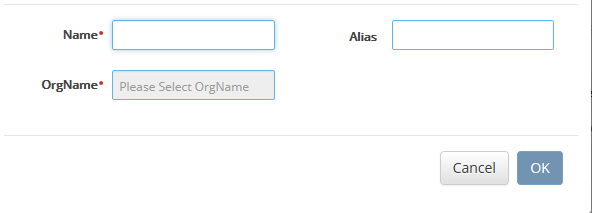

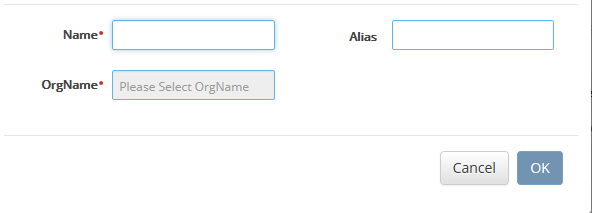

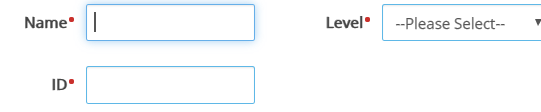

Nom de l'objet de la fonction de requête avancée Nom de la requête NEW objet avec * Obligatoire Appuyez sur OK pour terminer.

Nom de l'objet de la fonction de requête avancée Nom de la requête NEW objet avec * Obligatoire Appuyez sur OK pour terminer.

Modifier les informations sur l'objet Sélectionnez une ligne pour la modification, Supprimer l'objet Sélectionnez une ligne pour la liaison de la fixation de la clôture du périphérique de fonctionnement Cliquez pour afficher les détails de l'utilisateur

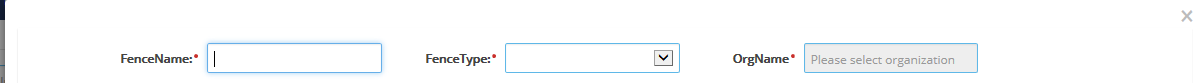

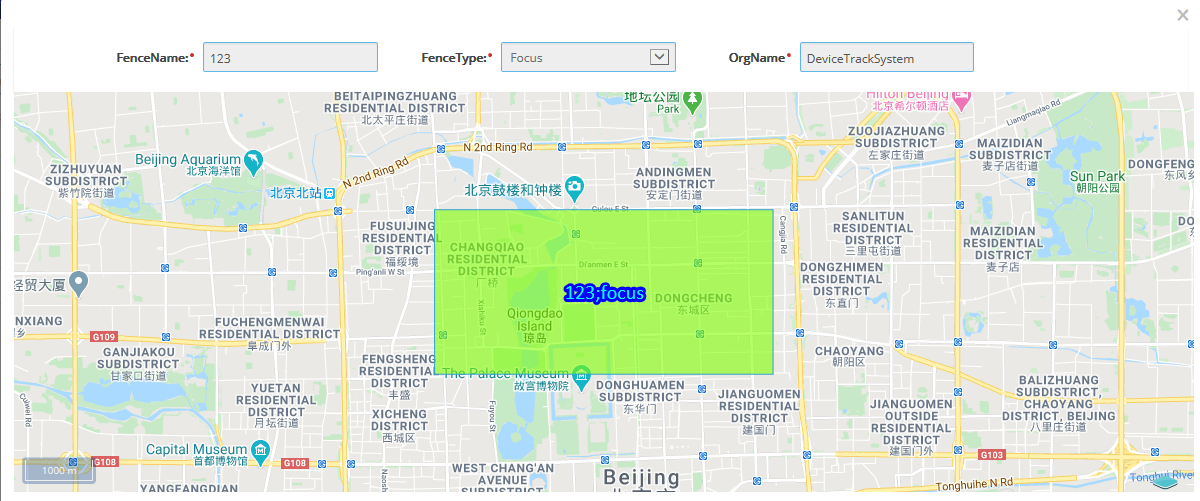

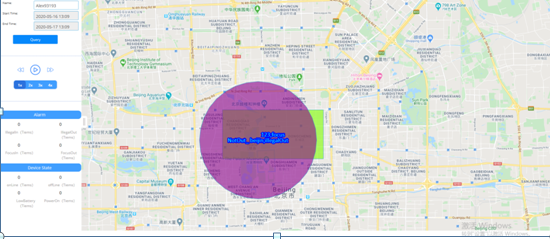

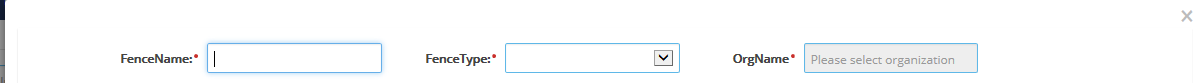

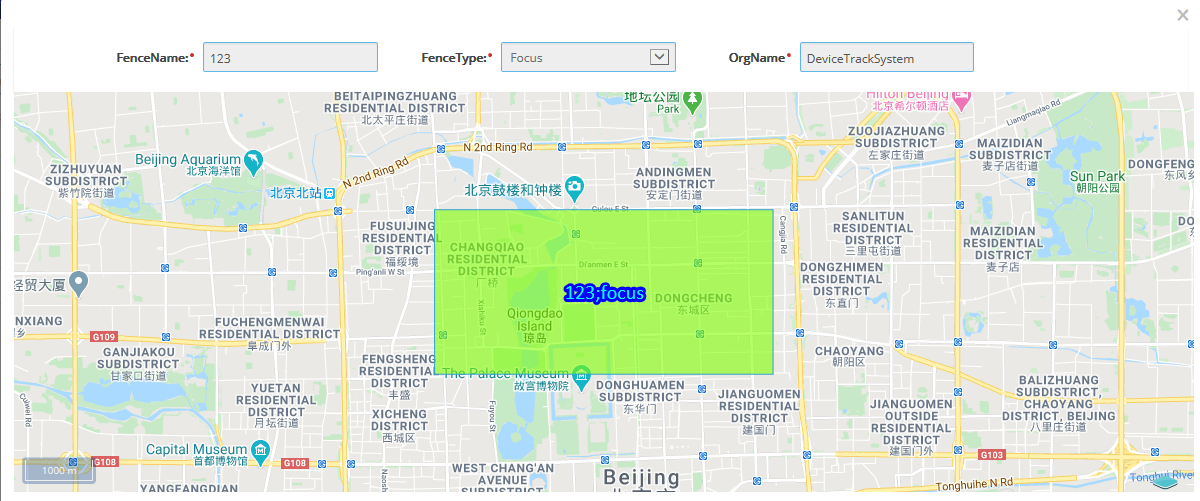

Gestion de la clôture

Ajouter une clôture, cliquez sur Ajouter

Ajouter une clôture, cliquez sur Ajouter

Entrez le nom de la clôture et du type de clôture. Enfin, sélectionnez l'organisation à laquelle vous appartenez et supprimez la clôture.

Query avancé, entrez le nom d'utilisateur à la requête, afficher les détails, cliquez pour afficher les détails de la clôture

Gestion des journaux

Compter les journaux de connexion des utilisateurs

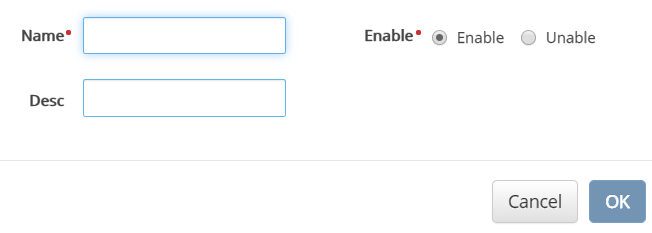

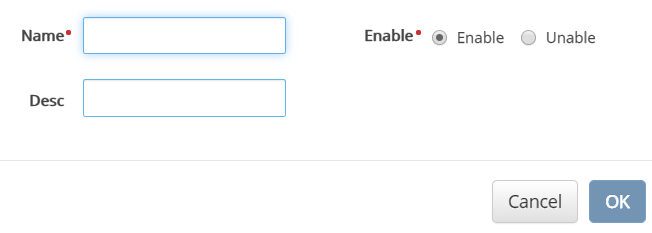

Gestion des droits

+ Ajouter

+ Ajouter

Entrez les autorisations Ajouter une liste

Entrer Ajouter un nom d'utilisateur Appuyez sur OK pour mettre fin à modifier les autorisations de l'utilisateur Supprimer les autorisations de l'utilisateur et recherchez les autorisations utilisateur des autorisations de l'utilisateur peut obtenir la suppression en vrac.

Entrer Ajouter un nom d'utilisateur Appuyez sur OK pour mettre fin à modifier les autorisations de l'utilisateur Supprimer les autorisations de l'utilisateur et recherchez les autorisations utilisateur des autorisations de l'utilisateur peut obtenir la suppression en vrac.

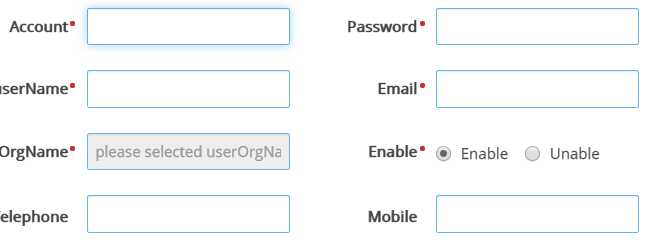

Gestion des utilisateurs

Ajouter un utilisateur avec * requis pour remplir OK Key End, Modification de l'utilisateur, Autorisation de l'utilisateur, Supprimer le lot d'utilisateur Suppr.

Et réinitialiser le mot de passe.

L'ensemble d'alarme

Pour ajouter des paramètres d'avertissement, cliquez sur Ajouter avec * pour remplir

Pour ajouter des paramètres d'avertissement, cliquez sur Ajouter avec * pour remplir

Modifier les paramètres d'alarme Sélectionnez le nom et le niveau à modifier Appuyez sur OK pour mettre fin, appuyez sur ce bouton pour supprimer.

Modifier les paramètres d'alarme Sélectionnez le nom et le niveau à modifier Appuyez sur OK pour mettre fin, appuyez sur ce bouton pour supprimer.